暂无资源

Verarypt是一款专门用来加密电脑磁盘的软件。保护电脑磁盘隐私你可以来试试Verarypt。您可以在软件中创建文件类型的加密卷,在软件中快速创建文件类型的加密磁盘,还支持建立加密的系统分区/设备,...

基本信息

评分 9

Verarypt是一款专门用来加密电脑磁盘的软件。保护电脑磁盘隐私你可以来试试

真实性和完整性

VeraCrypt使用加密来保护其加密数据的机密性。VeraCrypt既不保留也不验证其加密或解密数据的完整性或真实性。因此,如果允许攻击者修改由VeraCrypt加密的数据,则他可以将任何16字节数据块的值设置为随机值或之前可以获取的先前值。请注意,当VeraCrypt解密修改后的块时,攻击者无法选择您将获得的值-该值将是随机的,除非攻击者恢复了过去可用的加密块的旧版本。您负责验证VeraCrypt加密或解密的数据的完整性和真实性(例如,使用适当的第三方软件)。

选择密码和密钥文件

选择一个好的密码非常重要。您必须避免选择仅包含词典中可以找到的单个单词(或此类单词的组合)的单词。它不得包含任何名称,出生日期,帐号或任何其他容易猜到的项目。好的密码是大小写字母,数字和特殊字符(例如@^=$*+等)的随机组合。我们强烈建议选择包含20个以上字符的密码(时间越长越好)。使用暴力技术很容易破解短密码。

暴力对密钥文件进行暴力攻击是不可行的。密钥文件的大小必须至少为30个字节。如果卷使用多个密钥文件,则至少一个密钥文件的大小必须为30个字节或更大。请注意,这30个字节的限制假设密钥文件中有很多熵。如果文件的前1024KB仅包含少量熵,则不能将其用作密钥文件(无论文件大小如何)。如果不确定熵的含义,建议您让VeraCrypt生成具有随机内容的文件,并将其用作密钥文件(选择工具->密钥文件生成器)。

创建在创建卷,加密系统分区/驱动器或更改密码/密钥文件时,不得允许任何第三方选择或修改该卷之前/之前的密码/密钥文件或密码/密钥文件被建造。例如,您不能使用任何密码生成器(无论是网站应用程序还是本地运行的程序),都不确定它们是否是高质量的并且不受攻击者的控制,并且密钥文件不能是从Internet下载的文件,或者计算机的其他用户可以访问的文件,无论他们是否是管理员。

修剪操作

某些存储设备(例如,某些固态驱动器,包括USB闪存驱动器)使用所谓的“修剪”操作将驱动器扇区标记为空闲,例如在删除文件时。结果,这些扇区可能包含未加密的零或其他未定义的数据(未加密),即使它们位于由VeraCrypt加密的驱动器的一部分内。VeraCrypt不会阻止对系统的关键卷分区(除非正在运行隐藏的操作系统)以及使用Linux本机内核加密服务的Linux上的所有卷进行修剪操作。在这些情况下,攻击者将能够知道哪些扇区包含可用空间(并且可以使用此信息进行进一步的分析和攻击),并且合理的拒绝可能会受到负面影响。如果要避免这些问题,请不要在使用修剪操作的驱动器上使用系统加密,并且在Linux下,将VeraCrypt配置为不使用Linux本机内核加密服务,或者确保未修剪驱动器上的VeraCrypt卷使用该驱动器运行。

磨损平衡

一些存储设备(例如,一些固态驱动器,包括USB闪存驱动器)和一些文件系统

tems使用所谓的耗损均衡机制来延长存储设备或介质的寿命。这些机制确保即使应用程序重复将数据写入同一逻辑扇区,数据也将均匀分布在介质上(逻辑扇区被重新映射到不同的物理扇区)。因此,攻击者可以使用单个扇区的多个“版本”。这可能会带来各种安全隐患。例如,当您更改卷密码/密钥文件时,在正常情况下,卷标头会被标头的重新加密版本覆盖。但是,当卷使用损耗均衡机制驻留在设备上时,VeraCrypt无法确保实际上覆盖了旧标头。如果攻击者在设备上找到了旧的卷标题(将被覆盖),则他可以使用它使用旧的已损坏的密码挂载卷(和/或使用在卷标头之前安装该卷所需的已损坏的密钥)。文件已重新加密)。出于安全原因,建议您执行此操作。不会在使用损耗均衡机制的设备(或文件系统)上创建/存储VeraCrypt卷(并且VeraCrypt不会用于对任何此类设备或文件系统进行加密)。

重新分配

一些存储设备(例如硬盘驱动器)在内部重新分配/重新映射坏扇区。只要设备检测到无法写入数据的扇区,就会将该扇区标记为坏扇区,并将其重新映射到驱动器上隐藏保留区域中的扇区。从/对坏扇区的任何后续读/写操作都将重定向到保留区中的扇区。这意味着坏扇区中的任何现有数据都保留在驱动器上,并且无法擦除(被其他数据覆盖)

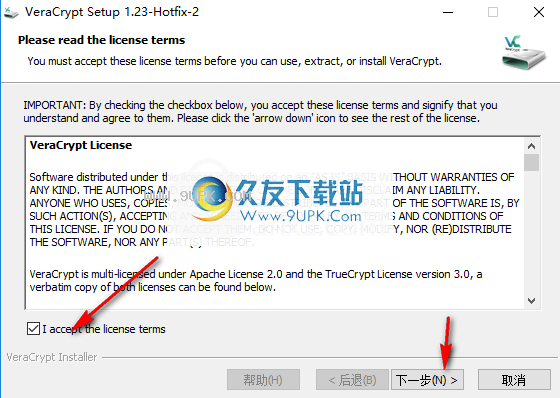

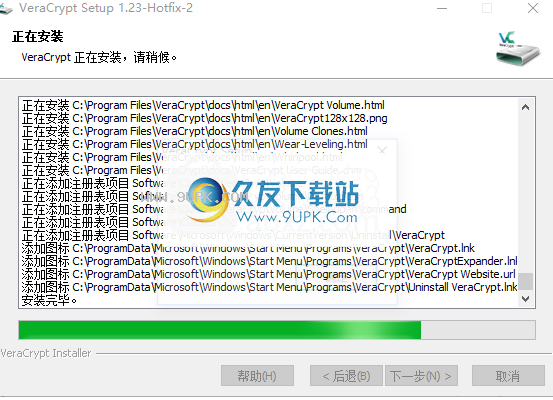

1.打开VeraCryptSetup-Hotfix-2.exe并将其安装在计算机上

2,如图所示,单击下一步继续安装

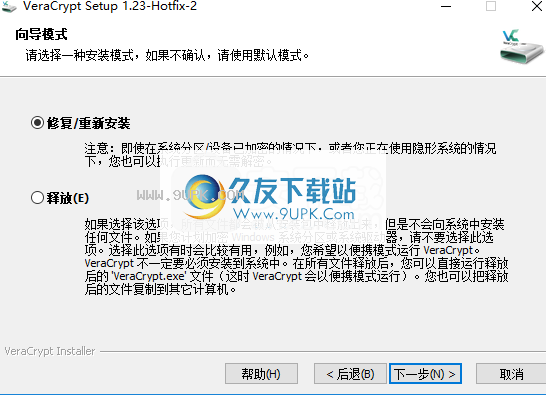

3,这里的内容也是默认设置的,点击下一步

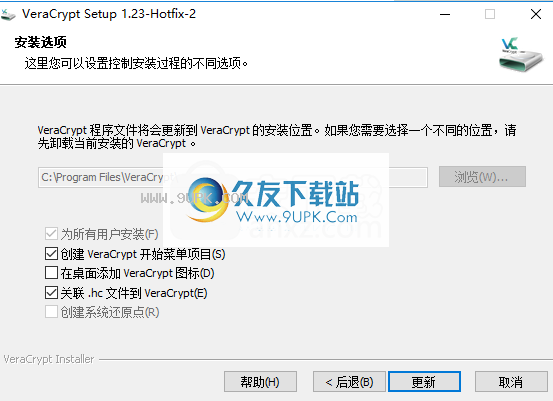

4.软件开始安装。这是数据安装的界面。等待几秒钟。

5.弹出此提示,表明安装已结束,您可以打开要使用的软件

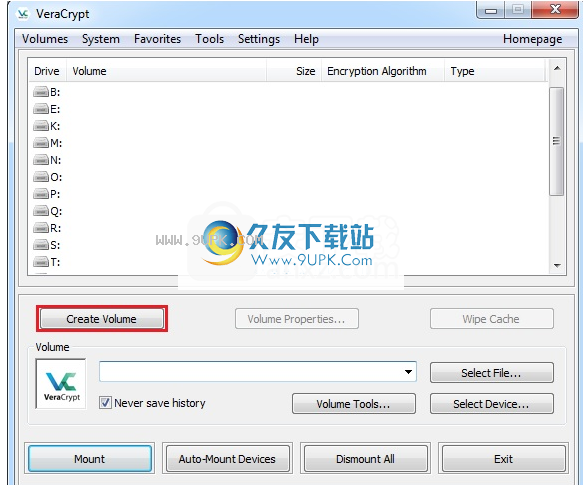

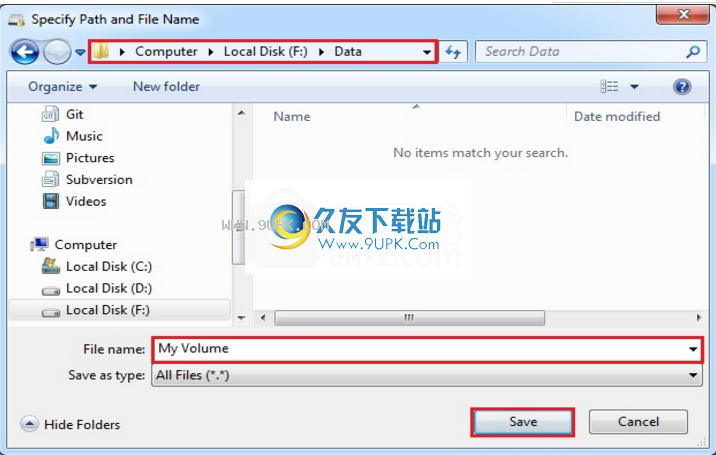

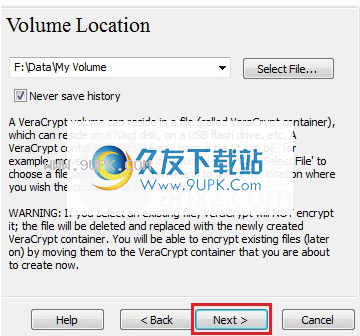

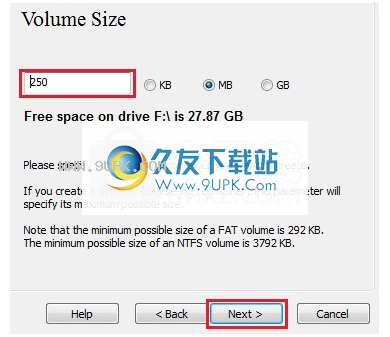

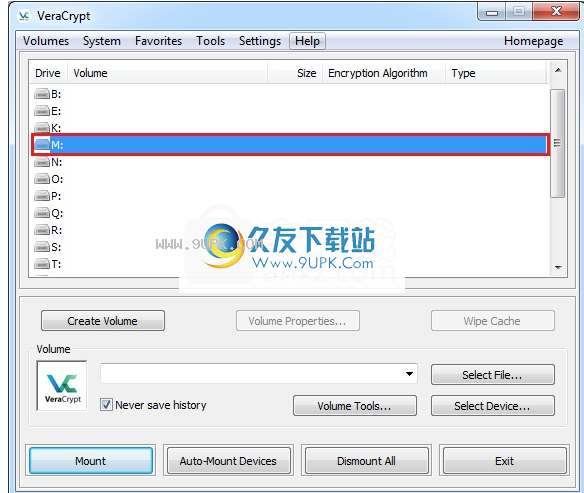

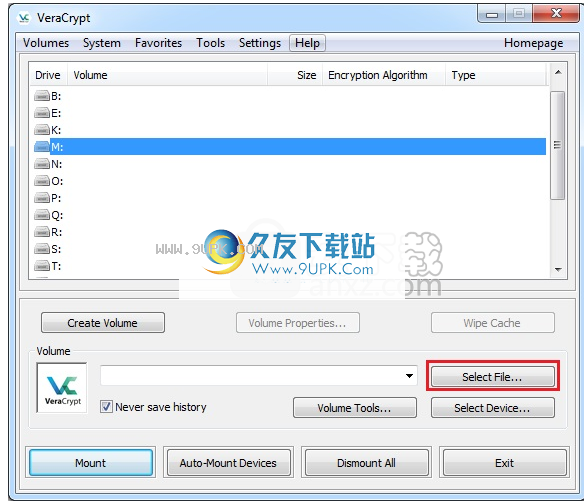

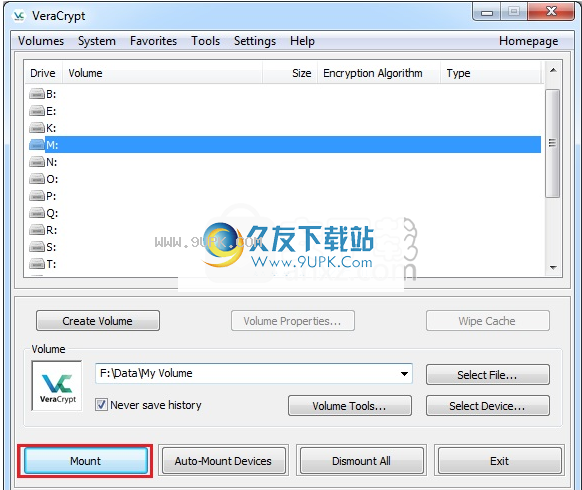

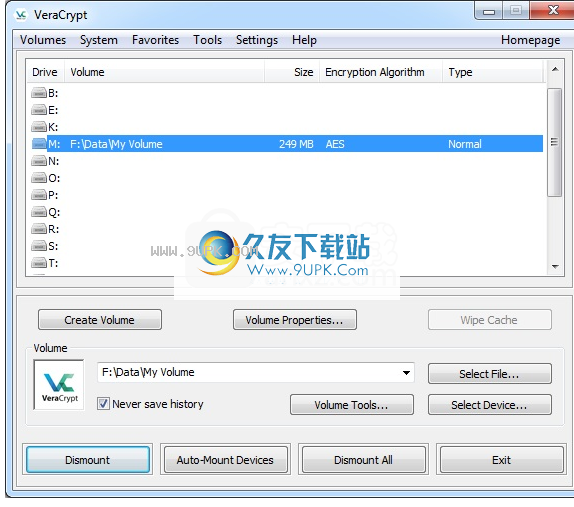

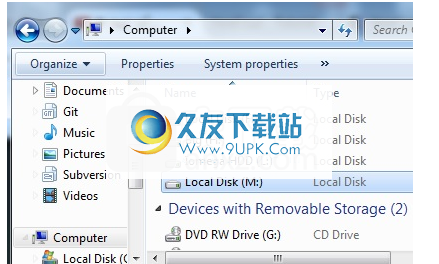

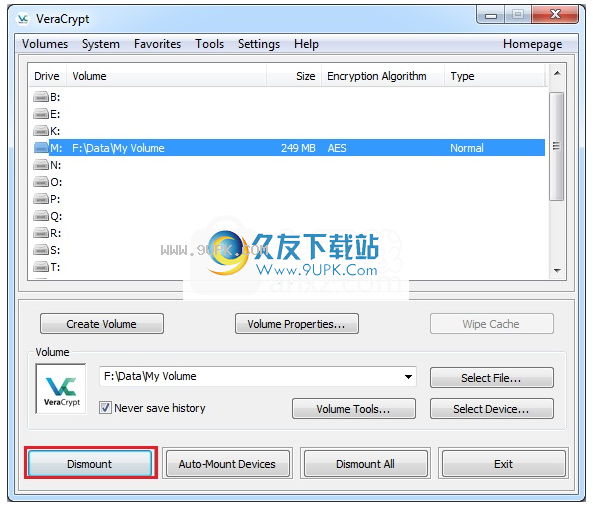

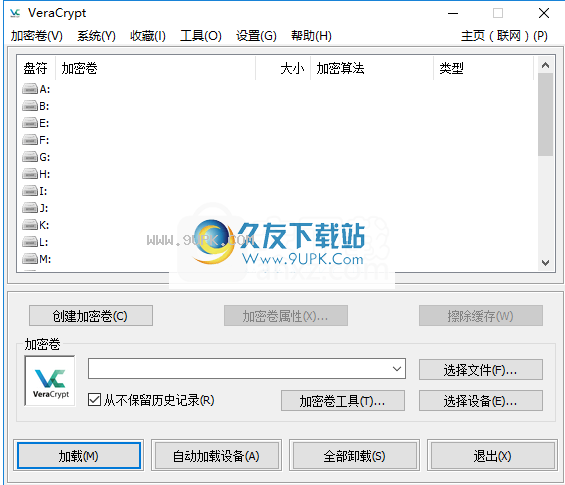

6.该软件具有中文界面。如果可以使用它,则可以单击以创建加密的卷。

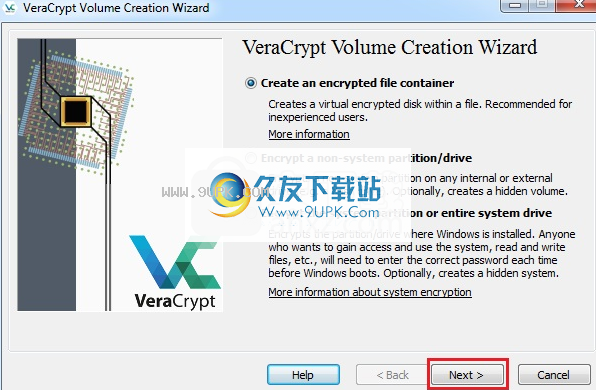

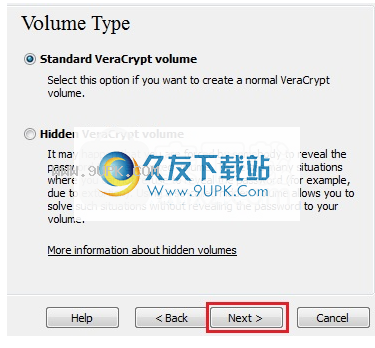

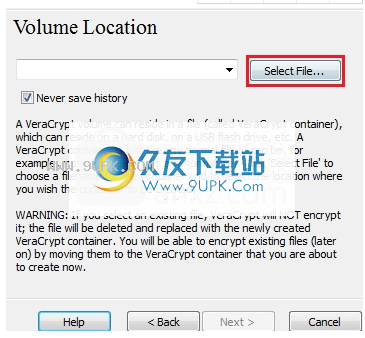

7.请按照软件的指导步骤来了解特定的用途

该软件,您也可以查看帮助